|

|

| L'avenir de la cryptographie :

Actuellement, les

meilleurs systèmes combinent un chiffrement à clé privée,

rapide, dont la clé, pseudo-aléatoire,

changée pour chaque message, est transmise

de manière sûre après chiffrement par RSA (cf. PGP).

L'apparition d'un ordinateur quantique, s'il fonctionnait,

permettrait la factorisation quasi-instantanée de grands

nombres, rendant le RSA inutilisable.

Mais ceci permettrait aussi l'utilisation de

la cryptographie quantique.

Cette dernière est fondée sur la polarisation de photons,

dont l'observation entraînerait une modification de

l'orientation et serait immédiatement repérable par

les interlocuteurs, d'après le principe d'incertitude

d'Heisenberg selon lequel la mesure d'un système quantique

perturbe ce système.

Il serait dès lors

possible de transmettre une clé privée en demeurant

certain que sa transmission n'aura pas été espionnée.

|

|

Explication vulgarisée :

Un système de cryptage

inviolable, ça existe : on l'a

déjà vu dans le chapitre consacré au masque

jetable. Pour utiliser cette méthode sans risque, il faut faire parvenir la

clef de chiffrement à son partenaire de manière absolument sûre ; c'est le problème

de la distribution

des clefs, problème que la

cryptographie quantique, actuellement très à la mode, permet de

traiter.

En février 2002, entre Genève et Lausanne (deux villes situées sur

la rive suisse du lac Léman et distantes de 67 kilomètres), un message a été

échangé par un canal de communication sécurisé à 100%. Pas une bribe du message

ne pouvait être lue par un indiscret, ni ce jour-là, ni les suivants. Mieux :

toute tentative d'espionnage aurait été détectée aussitôt. Du jamais vu dans

l'histoire de la cryptographie! Comment est-ce possible? Grâce à la lumière! Ce

sont en effet des photons - de petits grains de lumière - qui

ont permis à Nicolas Gisin et à ses collègues du groupe de physique appliquée

de l'Université de Genève de réaliser ce tour de force. C'est une certitude :

jamais personne ne piratera leurs informations; ce sont les lois de la

physique quantique qui l'affirment.

|

|

Il faut dire que les

photons ont une manière très étrange de se comporter, qui est un vrai défi au

bon sens commun. En effet, les photons ne sont pas des corpuscules, ils ne sont

pas non plus des ondes : ils sont les deux à la fois! Plus précisément, ils se

comportent tantôt comme un corpuscule, tantôt comme une onde; tout dépend de

l'expérience à laquelle ils sont soumis. Voyons cela de plus près.

|

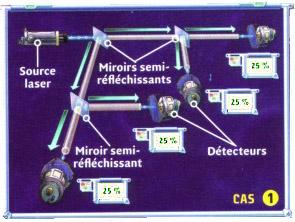

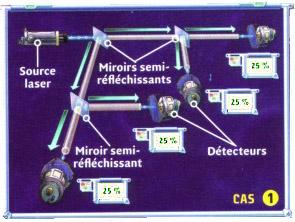

Le flipper quantique

Une source laser envoie des photons sur un miroir

semi-réfléchissant qui, au hasard, les transmet (il les laisse passer) ou les

réfléchit vers deux autres miroirs semi-réfléchissants. Ainsi, les photons

peuvent suivre quatre chemins différents (voir dessin 1). À l'arrivée,

les photons se sont répartis aux quatre sorties avec la même probabilité. On

récupère donc un quart des photons au bout de chaque chemin.

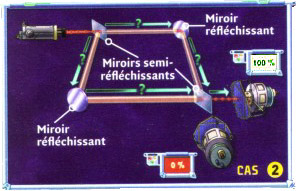

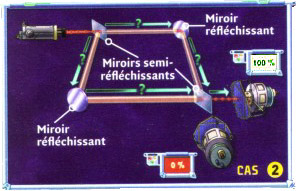

Modifions

l'expérience : cette fois (dessin 2), les photons se voient offrir deux

chemins pour arriver sur le miroir semi-réfléchissant, qui les transmet ou les

réfléchit sur les détecteurs de sortie. Logiquement, on devrait trouver les

photons répartis pour moitié à chaque sortie. En réalité, ils sont tous

agglutinés sur le même détecteur! Dans ce cas, les photons se comportent comme

des ondes : ils se mélangent telles les vagues à la surface de la mer et on ne

sait pas par quel chemin ils sont passés.

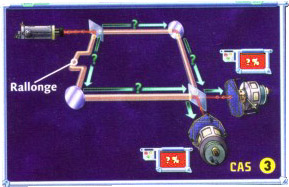

Pour essayer de tirer ça au clair,

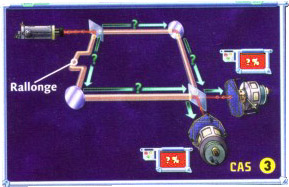

on va ruser et allonger légèrement un des deux chemins (dessin 3) : il suffira de noter quels photons mettent le plus de temps à arriver pour

les trier... Mais en

ajoutant cette rallonge, on perturbe tous les photons! Du coup, on les retrouve

cette fois aux deux sorties, comme dans la première expérience. Mieux encore : la

répartition des photons aux deux sorties varie de 0 à 100% lorsqu'on change la

longueur de la rallonge!

Les scientifiques parlent d'état quantique, c'est-à-dire de

l'ensemble des caractéristiques qui aident à décrire le photon : sa position, son

énergie, sa polarisation, etc. Le problème est que le simple fait de réaliser

des mesures sur les photons modifie leur état quantique! C'est comme si votre

poids, votre taille, la couleur de vos yeux changeaient chaque fois qu'on vous

photographie. De plus, la mesure de l'état quantique du photon donne bien un

résultat, mais ce n'est pas une valeur définie, c'est une probabilité. Et on ne

peut rien dire de plus !

|

|

|

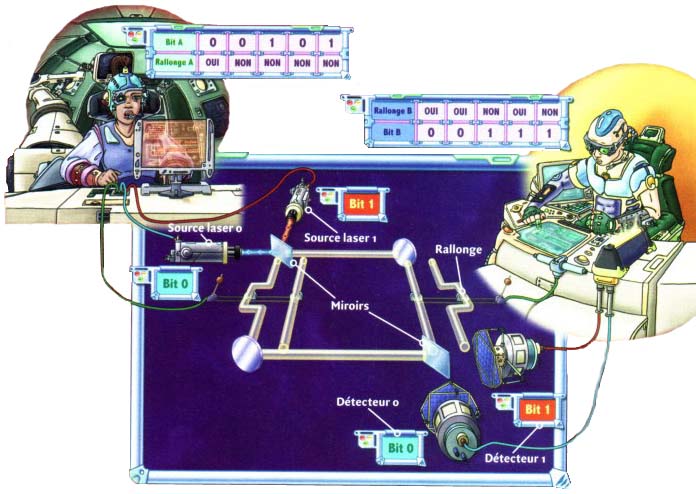

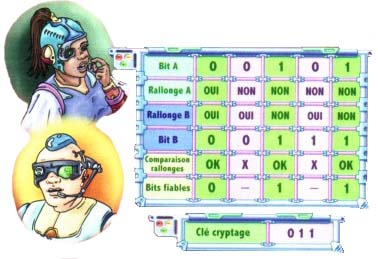

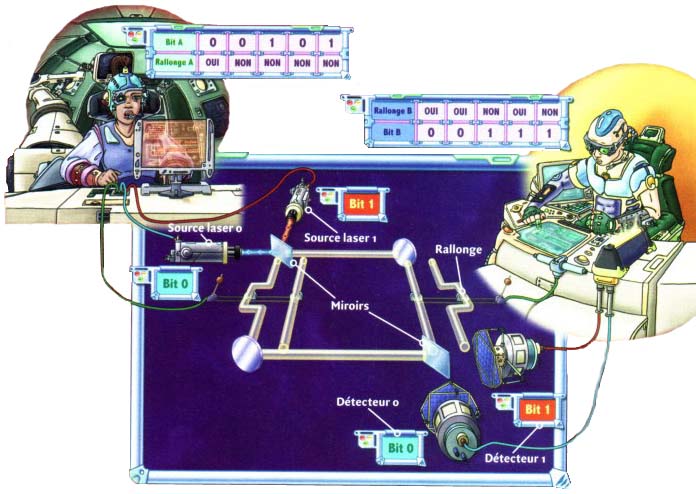

Échange de clefs

En cryptographie, une des applications de ces phénomènes est

l'échange de clefs de cryptage. Alice et Bob conviennent d'utiliser des photons

pour construire une clef avec des 0 et des 1. Pour ce faire, ils décident que

les photons de la source laser 1 codent pour le bit 1 et ceux de la source laser

0 pour le bit 0. Ils vont en outre faire varier au hasard la longueur du chemin

parcouru par les photons. Alice et Bob décideront, indépendamment l'un de

l'autre, d'ajouter ou non une rallonge L sur le chemin de chaque photon échangé.

La longueur L est telle qu'une fois en place, les photons ont 50% de chances

d'arriver sur l'un des deux détecteurs (0 ou 1).

Alice envoie au hasard des photons 0 ou 1 et choisit, toujours au hasard, de

placer ou non sa rallonge L. Elle note au fur et à mesure la suite de 0 et de 1

qui se constitue ainsi que la présence ou l'absence d'une rallonge. À l'autre

bout de la ligne, Bob s'en remet lui aussi au hasard pour décider de placer ou

non sa rallonge sur le chemin des photons avant de les récupérer. Puis il capte

les photons envoyés par Alice dans les détecteurs 0 ou 1 et note le résultat.

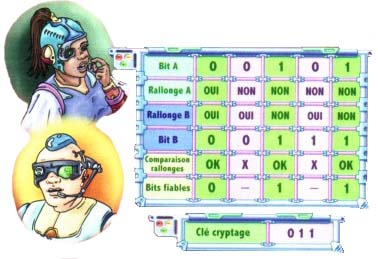

Alice et Bob ont maintenant tous les deux une suite de 0

et de 1. Mais comment être sûr qu'ils ont constitué la même clef de cryptage?

Ils doivent déterminer les bits fiables, ceux dont la détection

en 0 ou en 1 est sûre à 100%. Pour ce faire, ils vont comparer leurs choix de

rallonges. Deux cas peuvent se présenter.

Si Alice et Bob n'ont placé aucune

rallonge ou les deux, les photons parcourent la même longueur, quel que soit le

chemin emprunté. C'est le cas 2 illustré

ci-dessus : un photon 1 de la source laser 1 est forcément repéré dans le

détecteur 1; de même si Alice a envoyé un photon 0, Bob l'enregistre à coup sûr

dans le détecteur 0. Les deux amis ont donc échangé un bit fiable.

Si une

seule rallonge a été mise, les chemins pris par les photons ont des longueurs

différentes : tout se passe alors comme dans le cas 3 illustré

ci-dessus. Quel que soit le photon envoyé par Alice, Bob a autant de chances

(50%) de le récupérer dans le détecteur 0 que dans le détecteur 1. Il ne peut

donc être sûr de sa mesure. Les deux correspondants vont devoir éliminer tous

les bits, 0 ou 1, échangés lorsqu'ils avaient placé une seule rallonge.

Après

avoir échangé et comparé leurs choix de rallonges (mais évidemment pas les 0 ou

les 1), Alice et Bob ont défini une clef de chiffrement (011). Ils peuvent

maintenant l'utiliser en toute sécurité pour chiffrer leurs messages.

|

Sécurité du procédé

Imaginons qu'un espion parvienne à placer des détecteurs sur

le canal de communication quantique d'Alice et Bob : qu'est-ce qui l'empêcherait

d'intercepter les photons, de les analyser et d'en renvoyer une copie conforme,

ni vu ni connu?

Ce sont les lois de la physique quantique qui lui interdisent

de procéder à une copie. En effet, si l'on cherche à mesurer, par exemple, la

vitesse d'une particule quantique avec la plus grande précision possible, on ne

peut pas déterminer sa position avec la même précision; inversement, si vous

voulez savoir où est le photon, il faudra renoncer à connaître sa vitesse. C'est

le principe d'incertitude d'Heisenberg, du nom du physicien qui

l'a décrit en 1927. C'est donc la nature elle-même qui interdit de connaître, à

chaque instant, la description complète de l'état quantique d'une particule.

Donc jamais un espion ne pourra copier des photons afin d'obtenir discrètement

un double de la clef de chiffrement qu'ils transportent.

En pratiqueVoilà pour la théorie. En pratique, comment doit-on procéder

pour envoyer par des voies quantiques une clef entre Lausanne et Genève?

D'abord, il faut bien comprendre que la clef n'est pas définie au départ; elle

va être constituée à l'issue de la communication. Comme

elle se composera d'une suite de 0 et de 1, il faut d'avance convenir que le 0

correspondra à un certain état quantique du photon, et le 1 à un autre

état.

Il faut maintenant se débrouiller pour lâcher les photons un à un :

chaque résultat d'analyse doit en effet être associé au bon photon de départ.

Pour ce faire, un faisceau laser envoie des impulsions, autrement dit des

paquets de photons, sur une plaque de verre qui les absorbe presque tous. À la

sortie du verre, les physiciens récupèrent des «impulsions à 0,1 photon» : cela

signifie qu'en moyenne 10% des impulsions comprendront un unique photon, tandis

que les 90% restants seront vides. Une fois produits, les photons sont lâchés

dans une fibre optique reliant Genève à Lausanne. Les détecteurs, à l'autre bout

de la ligne, doivent être le plus fiable possible : ils sont refroidis à -50°C

afin d'écarter les parasites. Ces détecteurs déterminent si le photon a tel ou

tel trait quantique qui fait de lui un bit 0, ou tel autre qui lui donne la

valeur 1.

À la fin, la clef de chiffrement s'affiche en même temps chez

l'expéditeur et le destinataire. À partir de là, les deux correspondants peuvent

vérifier l'intégrité de la clef. Ils comparent un petit échantillon de leurs

données. Si elles sont identiques, alors ils peuvent être certains qu'aucun

adversaire n'est intervenu.

Pour le moment, le système marche bien, mais

n'est pas très performant. Rien qu'avec les imperfections de la fibre optique,

au bout de 40 km, il ne reste plus que 10% des photons de départ. Au final,

seulement 1 photon émis sur 1000 sert vraiment à crypter la clef. Il reste, on

le voit, quelques problèmes à régler, mais les physiciens progressent... Source : http://www.jura.ch/lcp/cours/dm/codage/quantique

|

|

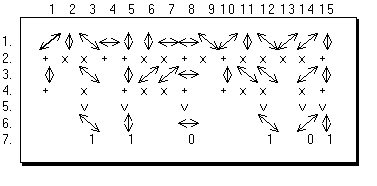

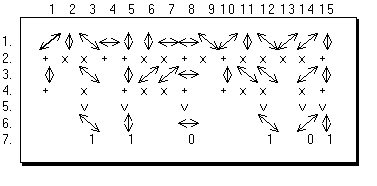

Explication plus détaillée :

Le

protocole quantique :

Exemple :

1. Alice envoie à Bob une suite aléatoire de photons polarisés horizontalement

(-) verticalement(|) à 45°( /) et à 135° ( \).

2. Bob mesure la

polarisation de chacun de ces photons aléatoirement, soit de façon rectilinéaire

(+), soit de façon diagonale ( x )

3. Résultat des mesures de Bob

(certains photons ne sont pas détectés du tout ).

4. Bob révèle à Alice

(et à Thomas) les meures effectuées pour chacun des photons détectés, mais pas

le résultat de ces mesures.

5. Alice dit à Bob lesquelles de ces mesures

étaient adéquates.

6. Alice et Bob ne conservent que les données

correspondant aux photons mesurés de la bonne façon.

7. Ces données sont

interprétées comme une suite de bits selon la convention arbitraire " = / = 0 ×

= \ =

Description détaillée :

Examinons maintenant plus en

détail comment Alice et Bob peuvent se servir du canal quantique pour la

distribution de clé.

1ère étape :

Alice choisit une suite

d'angles indépendamment et aléatoirement parmi {0°,45°,90°,135°}. Elle envoie

ensuite à Bob un train de photons individuellement polarisés selon les angles

choisis. Par convention arbitraire, un photon horizontal ou à 45° représente le

bit 0, tandis qu'un photon vertical ou à 135° représente le bit 1.

Note : Si

Thomas veut mesurer un photon qu'Alice envoie à Bob (ou une sélection d'entre

eux), il ignore quelle mesure lui faire subir. Par conséquent, il lui est

physiquement impossible de déterminer avec certitude quels sont les bits codés

par les photons qui passent et il ne peut pas non plus les mesurer sans risquer

de les perturber.

2ème étape :

L'apparente mauvaise nouvelle

est que Bob ne sait pas non plus quelles mesures effectuer. Pour chaque photon

qu'il reçoit, Bob décide, aléatoirement et indépendamment d'Alice, d'en mesurer

soit la polarisation rectilinéaire (0° versus 90°), soit la polarisation

diagonale (45° versus 135°).

3ème étape :

Il interprète alors

chaque résultat comme un 0 ou un 1 en fonction de la convention arbitraire

donnée précédemment. Il obtient un résultat aléatoire et toute information est

perdue lors d'une tentative de mesure de la polarisation rectilinéaire d'un

photon diagonal et vice versa. Bob n'obtient donc des résultats sensés que pour

la moitié des photons qu'il mesure, et de plus il ignore pour l'instant desquels

il s'agit.

Note : L'information obtenue par Bob est encore dégradée par le

fait qu'en pratique certains photons sont perdus en cours de route et que

d'autres ne sont pas comptés en raison de l'imperfection de ses détecteurs. Mais

imaginons que ces problèmes n'entrent pas en jeu…

4ème - 5ème étape

:

Bob et Alice commencent par déterminer, par échange public de

messages, quels sont les photons qui ont été effectivement reçus et quels sont

ceux parmi eux que Bob a mesurés de la bonne façon.

6ème - 7ème étape

:

Si la transmission quantique n'a pas été perturbée, Alice et Bob

devraient maintenant être d'accord sur les bits codés par ces photons, même si

cette information n'a jamais circulé sur le canal public.

Note : En d'autres

mots, chacun de ces photons représente potentiellement un bit d'information

aléatoire connu d'Alice et de Bob mais de personne d'autre (à savoir qu'un

photon rectilinéaire était en fait vertical ou horizontal, par

exemple).

A ce stade, il existe une manière de détecter de façon sûre

si les informations transmises ont pu être observées ou non. Cette méthode est

coûteuse : il s'agit de sacrifier des bits reçus par Bob qui, au lieu de coder

de l'information, serviront à détecter les perturbations. Ainsi, Bob et Alice

compareront un certain nombre de leurs bits, normalement commun à en juger par

les mesures effectuées à l'arrivée par Bob. Tous les bits modifiés (par exemple,

une polarisation verticale qui est passée à 135°) seront immédiatement détectés,

même si le codage (ils forment toujours un 1 au final) n'est, quant à lui, pas

modifié. De plus, les bits récupérés par Thomas (l'espion) ont une très grande

probabilité d'être incomplets ; il a été prouvé que toute mesure concernant b

bits d'information ne permettait de récupérer que b/2 résultats, en

moyenne.

C'est donc à ce niveau seulement que l'information se trouve

décodées sous forme classique (formée de 1 et de 0). Autrement dit, cette forme

de codage ne se trouve que dans les laboratoires d'Alice et de Bob, et Thomas

n'a aucune chance d'y avoir accès sur le parcours, même s'il a réussi à capter

et décrypter quelques photons ! !

Au final, il faut juste que Bob et

Alice se soient mis d'accord sur une courte clef commune, quelques photons

qu'ils sacrifient systématiquement à chaque communication pour s'identifier.

Cependant nous avons volontairement

ignoré deux problèmes dans notre exemple :

· Il est très difficile de manipuler des photons isolés; des faisceaux ou des

impulsions de photons sont beaucoup plus faciles à produire, mais modifient de

façon non négligeable le comportement des particules (tous les photons d'une

même impulsion sont de même polarisation, par exemple, ce qui laisse plus de

marge à Thomas pour capter des photons et mesurer leur polarisation lors de la

discussion publique entre Alice et Bob). [Remarque : les impulsions très

atténuées atteignent un taux d'émission mono-photonique de 10%]

· Même

s'il n'y a pas d'espionnage sur le canal quantique, Bob doit s'attendre à

obtenir des lectures erronées parce que certains photons peuvent être

repolarisés en cours de route et en raison d'imperfections dans l'appareil, tel

qu'un alignement imparfait entre sa notion d'horizontal et celle d'Alice ; pour

cela, des codes correcteurs doivent être utilisés et leurs résultats doivent

être transmis sur le canal public…permettant à Thomas d'accéder à près de 10% du

contenu du message initial (Thomas possède trois sources d'information : les

bits obtenus en tentant aléatoirement de mesurer certaines impulsions et de

retransmettre vers Bob un photon correspondant au résultat de la mesure, les

bits appris suite aux impulsions multi-photons, et les bits dévoilés directement

par les divers protocoles qui utilisent le canal public.

Historiquement,

le premier succès réel du prototype qui implante les idées ci-dessus a eu lieu

le 27 février 1991. Ce jour-là, environ 715 000 impulsions d'intensité moyenne

0,12 photons par impulsion ont été transmises d'Alice vers Bob. Etant donné que

les détecteurs de Bob ne sont pas très efficaces, ceci a résulté en une suite de

2000 bits contenant 79 erreurs, c'est-à-dire qu'environ 4% des bits ont été mal

reçus par Bob. Le protocole de réconciliation a néanmoins réussi à découvrir et

corriger toutes ces erreurs en ne dévoilant que 550 bits à Thomas, suite à son

espionnage du canal public. En fonction de l'intensité moyenne des impulsions,

de l'efficacité des détecteurs de Bob et du nombre d'erreurs de transmission,

Alice et Bob ont estimé que Thomas n'avait qu'une infime probabilité d'avoir

obtenu plus que 601 des 2000 bits avant réconciliation, par espionnage du canal

quantique. Par conséquent, Alice et Bob ont sacrifié 1172 bits par

l'intermédiaire du protocole d'amplification de confidentialité, de telle sorte

que leur clé secrète finale était de 828 bits, avec une probabilité inférieure à

un sur un million que Thomas n'en connaisse ne fût-ce qu'un bit. (Ce nombre de

bits sacrifiés provient du calcul 1172 = 550 + 601 + 21, dans lequel le 21 est

un paramètre de sécurité imposé par le protocole d'amplification de

confidentialité.)

Ce présent montage expérimental n'a pas réellement

de valeur pratique car il ne permet d'échanger une clé que sur une distance de

32 centimètres, au rythme d'environ un bit par seconde. L'avenir nous dira si la

cryptographie quantique restera une idée farfelue ou si elle sera utilisée un

jour à grande échelle. Source :

http://www.mines.u-nancy.fr/~tisseran/tsie/02-03/etudes/quantique/OrdinateurQuantique_fichiers/

|

|

|

|